|

主题:[分享]KesionCMS 系列相关版本swfupload.asp密码字段过滤不严导致的漏洞修正 [收藏主题] | 转到: |

问题如题: 解决办法; 请打开admin/include/swfupload.asp 找到 Dim ChkRS:Set ChkRS =Conn.Execute("Sel ect top 1 a.username,b.userid From KS_Admin a inner join KS_User b on a.username=b.username Where AdminID=" & KS.ChkClng(AdminID) & " and a.PassWord='" & Pass & "'") 修改为 Dim ChkRS:Set ChkRS =Conn.Execute("Sel ect top 1 a.username,b.userid From KS_Admin a inner join KS_User b on a.username=b.username Where AdminID=" & KS.ChkClng(AdminID) & " and a.PassWord='" &KS.DelSql(Pass) & "'") sel ect红色空间请去掉,另外注意红色地方的改动; |

|

KesionCMS,, | |

支持(1) | 支持(1) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

q1763633868 发表于:2016/7/11 23:08:54 | 只看该作者 查看该作者主题

板凳 q1763633868 发表于:2016/7/11 23:08:54 | 只看该作者 查看该作者主题

板凳 |

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

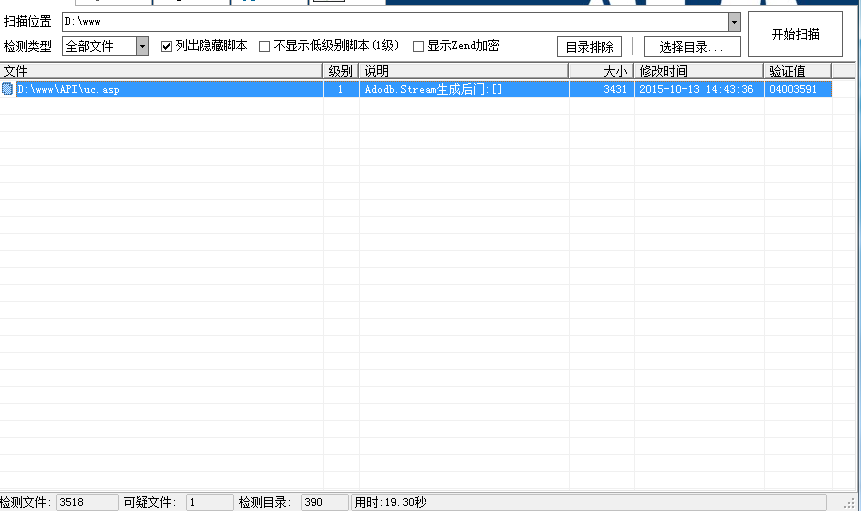

api/uc.asp 提示漏洞。 可以打开这个文件,把以下代码删除。 dim stm:set stm=server.CreateObject("adodb.stream") 再往下找到 59行 dim rs:set rs=conn.execute("sele ct top 1 [username],[password] from KS_User Where UserName='" &username & "'") 改成 dim rs:set rs=conn.execute("sele ct top 1 [username],[password] from KS_User Where UserName='" & KS.DelSQL(username) & "'") 74行 Conn.Execute("Upd ate KS_User Set isonline=0 Where UserName='" & (UserName) & "'") 改成 Conn.Execute("Up date KS_User Set isonline=0 Where UserName='" & KS.DelSQL(UserName) & "'") |

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

漏洞名称: KesionCMS全版本SQL注入

补丁编号: 7069426 补丁文件: c:/www/ozd/admin/include/swfupload.asp 补丁来源: 云盾自研 更新时间: 2016-08-30 12:23:22 漏洞描述: KesionCMS的/Admin/Include/swfupload.asp文件中的CheckIsLogin()函数中,其中的UpFileObj.Form("AdminPass")未经过滤直接了SQL查询,导致黑客可沟通畸形HTTP请求,进行SQL注入。【注意:该补丁为云盾自研代码修复方案,云盾会根据您当前代码是否符合云盾自研的修复模式进行检测,如果您自行采取了底层/框架统一修复、或者使用了其他的修复方案,可能会导致您虽然已经修复了改漏洞,云盾依然报告存在漏洞,遇到该情况可选择忽略该漏洞提示】 |

|

支持(0) | 支持(0) |  反对(0) 反对(0)

顶端 顶端  底部 底部

|

| <上一主题 | 下一主题 > |

当前位置:

当前位置: